Notícias

OSIC 14/2023

Ransomware

Textos: João Alberto Muniz Gaspar

Produção: Secretaria de Segurança da Informação e Cibernética

A análise de diversos incidentes de ransomware causados pelos principais grupos envolvidos nesse tipo de operação revelou que as técnicas básicas permanecem as mesmas em praticamente toda a cadeia de morte cibernética. Os padrões de ataque assim revelados não são acidentais, porque esta classe de ataque exige que os atores de ameaça passem por certas etapas, como penetrar na rede corporativa ou no host alvo, realizar a entrega do malware, realizar o mapeamento do ambiente e expandir suas atividades nesse ambiente e, finalmente, roubando dados e causando o maior impacto possível na vítima.

Este trabalho foi escrito tanto para os usuários comuns, de forma que tenham um entendimento básico sobre o ransomware e seu ciclo de vida, como para as equipes de tecnologia da informação, analistas de segurança da informação, especialistas em forense digital e todos aqueles que estejam envolvidos no processo de resposta a incidentes de ransomware e que precisam proteger seu ambiente de incidentes de ransomware.

Por esse motivo, foram selecionadas as técnicas mais comumente utilizadas pelos 8 (oito) grupos mais populares e ativos (Conti/Ryuk, Pysa, Clop, Hive, Lockbit, RagnarLocker, BlackByte, BlackCat), analisando de forma mais detalhada essas técnicas e apresentando algumas possibilidades de mitigação e detecção dessas técnicas.

Este trabalho se divide em:

- Uma breve introdução sobre o cenário atual do ransomware no mundo;

- Um breve histórico sobre a evolução do ransomware;

- O surgimento do Ransomware as a Service (RaaS) e do modelo Big Game Hunting (BGH);

- A relação entre o ransonware e as criptomoedas;

- O ciclo de vida de um incidente de ransomware e os atores envolvidos nas fases do incidente;

- As etapas de um ataque de ransomware, detalhando as técnicas mais comumente utilizadas relativas:

- Ao acesso inicial;

- Ao estabelecimento do ponto de apoio e Comando-e-Controle (C2);

- As ações de mapeamento e expansão das atividades de ataque;

- A exfiltração de dados; e

- A geração de impacto no ambiente vítima;

- A fase de comunicação e extorsão pelo ator de ameaça e algumas considerações sobre o pagamento de resgate;

- A fase de recuperação do ambiente em função de um incidente de ransomware; e

- Considerações finais.

Foram utilizadas como referências para a elaboração deste trabalho as melhores práticas e recomendações do Escal Institute of Advanced Technologies (SANS), do Cybersecurity and Infrastructure Security Agency (CISA), do Multi-State Information Sharing and Analysis Center (MS-ISAC), do National Institute of Standards and Technology (NIST) e do MITRE ATT&CK.

I - Introdução

O ransomware tem sido uma ameaça proeminente desde meados dos anos 2000. Em 2017, o Internet Crime Complaint Center (IC3) do FBI recebeu 1.783 reclamações de ransomware que custaram às vítimas mais de US$ 2,3 milhões (https://www.ic3.gov/Home/AnnualReports?redirect=true ). Essas denúncias, no entanto, representam apenas os ataques relatados ao IC3. O número real de incidentes e custos de ransomware é muito maior. Na verdade, houve cerca de 493 milhões de ataques de ransomware somente no ano passado (https://www.statista.com/statistics/494947/ransomware-attacks-per-year-worldwide/ ).

Os ataques de ransomware geralmente visam organizações que coletam grandes quantidades de dados e são extremamente importantes. No caso de um ataque, muitas dessas organizações preferem pagar o resgate para restaurar os dados roubados em vez de relatar o ataque imediatamente. Os incidentes de perda de dados também prejudicam a reputação das empresas, sendo este um dos motivos pelos quais os ataques de ransomware não são reportados.

II - Um breve histórico do ransomware

A criação do termo ransomware se baseou na ideia da utilização de um software de sequestro (ransom software).

Embora o ransomware tenha estado nas manchetes consistentemente nos últimos cinco anos, a ideia de tornar arquivos ou computadores de usuários reféns de um ator de ameaça através da criptografia dos arquivos, dificultando o acesso ao sistema ou outros métodos – e exigindo um resgate para devolvê-los – é bastante antiga.

No final da década de 1980, criminosos já mantinham arquivos criptografados como reféns em troca de dinheiro enviado pelos correios. Um dos primeiros incidentes de ransomware já documentados foi o AIDS Trojan, lançado em 1989 por Joseph Popp, PhD e pesquisador da AIDS. Ele realizou o ataque distribuindo pelo correio 20.000 disquetes aos participantes da conferência sobre AIDS da Organização Mundial da Saúde em Estocolmo. Os pesquisadores recebiam o disquete com a informação de que eles continham um programa que analisava o risco de um indivíduo adquirir AIDS através do uso de um questionário.

Foto de um dos 20.000 discos distribuídos com o AIDS Trojan. Fonte: Eddy Willem

Ao instalar o programa, os computadores das vítimas eram contaminados com o PC Cyborg (um vírus simples que aplica uma criptografia simétrica nos arquivos da vítima) e que inicialmente ficava dormente, sendo ativado apenas após o computador vítima ser reiniciado 90 vezes. Quando esse limite era atingido, o malware era ativado e apresentava uma mensagem exigindo o pagamento de US$ 189 para uma caixa postal no Panamá para restaurar o acesso aos seus sistemas e mais US$ 387 pelo licenciamento do software de questionário.

O esquema ganhou as manchetes e apareceu no Virus Bulletin, uma revista de segurança para profissionais, um mês depois dos primeiros casos.

Aviso sobre o PC Cyborg no Virus Bulletim, em 1989. Fonte: Security Focus

Embora fosse um malware bastante básico, foi a primeira vez que muitas pessoas ouviram falar do conceito - ou de extorsão digital. Não está claro se alguma pessoa ou organização pagou o resgate, mas é certo que o incidente causou enormes danos à época, com diversos pesquisadores perdendo todo o trabalho armazenado nos computadores afetados.

Inicialmente, os ataques de ransomware continuaram explorando o conceito de um ator de ameaça utilizando um programa para criptografar os arquivos de uma vítima e exigindo um resgate em troca da chave de descriptografia associada a esses arquivos.

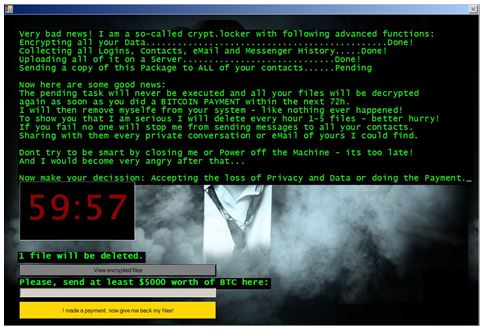

Um exemplo de ataque de ransomware concentrado na criptografia de dados é o Jigsaw. O ransomware Jigsaw original foi criado em 2016 em associação com um esquema de phishing por e-mail. Tornou-se famoso graças a uma imagem do assassino Jigsaw do filme 'Saw' exibida na nota de resgate (daí seu nome) e sua maneira única de persuadir as vítimas a pagar o resgate - se os pagamentos não fossem feitos no período de 60 minutos, o Jigsaw começaria a excluir arquivos da máquina infectada.

Imagem da tela de resgate do Jigsaw Fonte: Check Point Software Technologies

A tela de resgate também incluía um botão que a vítima deveria pressionar (“I made a payment, now give me back my files!”) assim que o pagamento fosse feito. O ransomware então verificava a conta para o depósito e se o pagamento realmente fosse realizado, ele atualizava o malware para descriptografar todos os arquivos e, em seguida, excluir todos os componentes do ransomware, colocando o computador de volta em seu estado original.

Ainda em 2016, uma equipe de pesquisadores do Check Point Software Technologies realizou vários testes com o Jigsaw, sem efetuar o pagamento solicitado, e verificou que ao clicar no botão “I made a payment, now give me back my files!” o programa realizava uma chamada HTTP GET para:

btc.blockr[.]io/api/v1/address/balance/<bitcoin-account>

e recebia como resposta um json

{“status”:”success”,”data”:{“address”:”<bitcoin- account>”,”balance”:0,”balance_multisig”:0},”code”: 200,”message”:””}

o que ainda mantinha o malware ativo.

Os pesquisadores então utilizaram uma solução man-in-the-middle para alterar a resposta recebida de forma a burlar o malware, alterando a variável “balance” na resposta de 0 para 10 (que seria o valor em bitcoins para pagar o resgate no teste). A solução funcionou e o malware, acreditando que o pagamento havia sido realizado, iniciou o processo de descriptografação dos arquivos e de sua auto remoção do computador infectado.

Essa solução simples ainda funciona contra várias das variantes do Jigsaw, e a Check Point disponibiliza uma ferramenta de decriptação (CheckPoint Jigsaw Puzzle Solver) baseada nessa solução (http://blog.checkpoint.com/wp-content/uploads/2016/07/JPS_release.zip ).

Uma das novas variantes do Jigsaw atua de maneira mais destrutiva. Uma vez instalada, ela procura por arquivos da vítima no armazenamento do OneDrive. Depois de criptografar esses arquivos, ela se vale da sincronização automática do OneDrive com as unidades locais e de rede, o que acaba por possibilitar a infecção de organizações inteiras de uma só vez.

Como uma forma de combater organizações que tinham backups seguros ou os recursos necessários para quebrar os métodos de criptografia utilizados, os atores de ameaça passaram a utilizar um método que é conhecido como campanha de extorsão dupla na qual o ator de ameaça não apenas criptografa os dados, mas também os extrai antes da criptografia. Isso fornece aos atores de ameaça uma vantagem extra nas negociações de resgate, pois mesmo que a vítima consiga recuperar os arquivos, o ator de ameaça ainda pode ameaçar a vítima de liberar dados privados para o público caso o pagamento não ocorra.

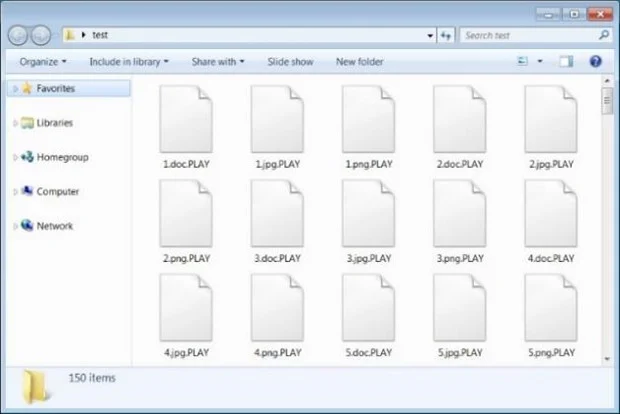

O ransomware PLAY (também conhecido como PlayCrypt) é um exemplo de campanha que utiliza a extorsão dupla. Lançado em junho de 2022, concentrou seus esforços iniciais em organizações na América Latina – sendo o Brasil seu principal alvo – e atualmente tem ampliado seu escopo de ataque, sendo utilizado em organizações na Índia, Hungria, Espanha e Holanda.

Fonte: Bleeping Computer

O Play criptografa os arquivos da vítima – incluindo a extensão. play nos arquivos criptografados (daí o seu nome) – e também exfiltra dados do sistema infectado, incluindo no diretório raiz das máquinas infectadas uma nota de ransomware com um endereço de e-mail para as vítimas entrarem em contato. A vítima, além de perder acesso aos seus arquivos também sofre a ameaça do vazamento público dos dados exfiltrados caso o pagamento não seja realizado.

Além do impacto imediato do vazamento de dados ou de sua criptografia, o ransomware pode gerar inúmeros efeitos em cascata para seus usuários. O ataque de ransomware ao Kronos Private Cloud, uma suíte de software de recursos humanos do Ultimate Kronos Group – UKG, ocorrido em 2022, interrompeu as operações na nuvem de diversas empresas por todo o mundo, em especial os relativos ao sistema de folha de pagamento. Nos Estados Unidos da América, o incidente obrigou cidades e estados inteiros a elaborarem planos de emergência para pagar os salários de seus trabalhadores, além de afetar as operações de recursos humanos de grandes empresas como o Metrô de Nova Iorque, Honda Motors, GameStop, Tesla e outras (https://www.theverge.com/2021/12/15/22838737/kronos-ukg-ransomware-attack-payroll-tesla-whole-foods-cybercrime ).

Curiosamente, agora em 2023, foi observada uma nova evolução nas técnicas de ataque de ransomware, com o grupo de ransomware BianLian abandonando seus esforços de criptografia e se concentrando apenas na extorsão em função da exfiltração de dados.

Originalmente, as campanhas do BianLian usavam a extorsão dupla, como pode ser visto na nota de resgate da figura abaixo.

Fonte: https://blogs.blackberry.com/en/2022/10/bianlian-ransomware-encrypts-files-in-the-blink-of-an-eye

Uma das razões para essa mudança tem sido o surgimento de ferramentas de decriptação específicas contra campanhas de ransomware. No caso específico do grupo BianLian, a mudança na maneira de conduzir suas operações ocorreu após o lançamento pela Avast de uma ferramenta de decriptação que permitiria que uma vítima do BianLian recuperasse seus arquivos (https://decoded.avast.io/threatresearch/decrypted-bianlian-ransomware/ ). Em vez de continuar seguindo o típico modelo de extorsão dupla, com a criptografia de arquivos e ameaça de vazamento dos dados exfiltrados, o grupo BianLian tem optado por renunciar à criptografia dos dados das vítimas e se concentrar em convencê-las a pagar apenas usando uma demanda de extorsão em troca do silêncio, prometendo não vazar os dados roubados ou divulgar o fato de que a organização vítima sofreu uma violação após o pagamento. O grupo BianLian oferece essas garantias com base no fato de que seu “negócio” depende de sua reputação, utilizando o texto a seguir (https://www.cybersecurityconnect.com.au/strategy/8838-ransomware-group-bianlian-refines-tactics-in-the-face-of-free-decrypter ).

“Our business depends on the reputation even more than many others. If we will take money and spread your information – we will have issues with payments in future. So, we will stick to our promises and reputation. That works in both ways: if we said that we will email all your staff and publicly spread all your data – we will.”

III - Ransomware como Serviço (Ransomware as a Service) – RaaS e o Big Game Hunting - BGH

O modelo de negócios de Ransomware como Serviço– RaaS existe há mais de uma década e é um modelo que envolve grupos de ransomware e grupos afiliados. Os grupos de ransomware desenvolvem modelos de ataque e os distribuem num formato de RaaS para seus grupos afiliados. Os grupos afiliados utilizam esses modelos de forma independente para atacarem os seus alvos de interesse. De acordo com esse modelo de negócios, o grupo de ransomware que criou o RaaS recebe uma taxa de serviço por resgate coletado.

Os grupos de ransonware Petya e Cerber foram pioneiros em esquemas de RaaS. Os autores do Cerber foram especialmente oportunistas, oferecendo suas operações de ransomware como um serviço em troca de um retorno de 40% nos lucros obtidos com resgates pagos. De acordo com os pesquisadores da Check Point, o Cerber infectou 150.000 vítimas apenas em julho de 2016, recebendo cerca de US$ 195.000 – dos quais US$ 78.000 foram para os autores do ransomware. (https://www.zdnet.com/article/ransomware-as-a-service-for-allows-wannabe-hackers-to-cash-in-on-cyber-extortion/ ). Atualmente, os afiliados do grupo de ransomware Qilin – também conhecido como Agenda – podem ficar com até 80% do resgate pago – se o resgate for de até US$ 3 milhões. Acima dos 3 milhões de dólares, os afiliados podem ficar com até 85% do resgate (https://www.theregister.com/2023/05/17/ransomware_affiliates_money/#:~:text).

Os altos lucros obtidos têm alavancado o modelo RaaS. No primeiro trimestre de 2022, foram identificados 31 grupos de extorsão de RaaS em todo o mundo, em comparação com os 19 grupos existentes no mesmo trimestre de 2021 (https://www.statista.com/statistics/1374743/number-of-raas-and-extortion-groups-worldwide/ ).

Para otimizar seus esforços, os agentes de ataque, em especial os que utilizam o RaaS, decidiram abandonar o estilo de ataques “pulverizar e rezar” que dominava o espaço do ransomware e se concentrar no modelo Big Game Hunting – BGH, que utiliza o ransomware com táticas, técnicas e procedimentos (TTPs) comuns em ataques direcionados a organizações de alto valor.

De um modo geral, as vítimas são escolhidas com base em sua capacidade de pagar um resgate, bem como na probabilidade de fazê-lo para retomar as operações comerciais ou evitar o escrutínio público. Alvos comuns podem incluir:

- Grandes corporações

- Bancos e outras instituições financeiras

- Serviços de utilidade pública

- Hospitais e outras instituições de saúde

- Agências governamentais

- Indivíduos com alto patrimônio líquido, como celebridades e líderes empresariais proeminentes

- Qualquer organização que possua dados confidenciais, incluindo propriedade intelectual, segredos comerciais, dados pessoais ou registros médicos.

Os grupos que atuam em BGH são extremamente sofisticados, muitas vezes trabalhando como parte de um grupo organizado para derrubar alvos importantes. Em muitos casos, esses grupos operam como redes altamente estruturadas e organizadas, não muito diferentes das empresas corporativas, e utilizando o RaaS. Alguns desses grupos, inclusive, são patrocinados por um Estado, com vínculos diretos com agências governamentais ou com figuras públicas proeminentes.

A tabela abaixo apresenta alguns RaaS e operadores BGH afiliados.

|

RaaS |

Técnica |

Operador BGH afiliado |

|

DarkSide |

Os operadores DarkSide tradicionalmente se concentram em máquinas Windows e recentemente expandiram para o Linux, visando ambientes corporativos executando hipervisores VMware ESXi sem patch ou roubando credenciais do vCenter. |

CARBON SPIDER |

|

REvil |

REvil é um RaaS que se baseia mais em extorsão, com as vítimas recebendo um aviso de vazamento de dados iminente se o resgate não for pago. |

PINCHY SPIDER |

|

Dharma |

Os ataques de ransomware Dharma estão associados principalmente a ataques de protocolo de área de trabalho remota (RDP). As variantes do Dharma vêm de muitas fontes e são de natureza quase idêntica, tornando difícil determinar quem está por trás de um ataque. |

Ligado a um grupo de ameaças iranianas com motivação financeira. Não controlado centralmente. |

|

LockBit |

Em desenvolvimento desde 2019, os ataques LockBit exigem um resgate para evitar a publicação de um conjunto de dados roubados. Está confirmado que o RaaS esteve envolvido em pelo menos nove ataques |

Afiliado a usuários russos, ou usuários que falem russo, ou usuários de língua inglesa com um garantidor que fale russo. |

Fonte: Crowdstrike (https://www.crowdstrike.com/cybersecurity-101/cyber-big-game-hunting/ )

IV – A relação entre o Ransomware e as Criptomoedas

É importante observar que apesar de sua longa história, os incidentes de ransomware ainda não eram tão difundidos nos anos 2000 – provavelmente devido a dificuldades com a cobrança de pagamentos. O surgimento e popularização das criptomoedas, como o Bitcoin em 2010, mudou tudo isso. À medida que as criptomoedas começaram a ganhar mais popularidade, os desenvolvedores de ransomware perceberam que esse era o método de transação monetária que procuravam.

As trocas em criptomoedas forneciam aos atores de ameaça os meios de receber pagamentos instantâneos de suas vítimas de forma anônima e não rastreável, sendo todas as transações realizadas fora das restrições das instituições financeiras tradicionais. Apesar dessa facilidade, esse modelo de negócios de ransomware ainda é imperfeito porque embora os pagamentos em criptomoedas sejam transações úteis para os criminosos cibernéticos, eles nem sempre são fáceis de utilizar por vítimas que não são experientes nesse tipo de tecnologia.

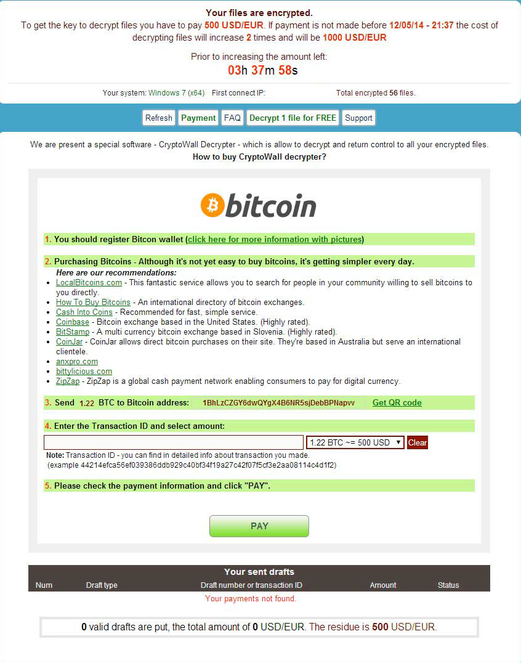

Em 2015, alguns grupos, como o Cryptowall 4 criaram páginas personalizadas para suas vítimas com orientações de como realizar a aquisição de criptomoedas para o pagamento de resgates.

Página do grupo CryptoWall 4 fornece instruções a uma vítima dos procedimentos para a aquisição de bitcoins para o pagamento de resgates e do tempo restante para a realização do pagamento (fonte da imagem https://www.bleepingcomputer.com/news/security/cryptowall-4-0-released-with-new-features-such-as-encrypted-file-names/ )

A evolução da gravidade dos ataques de ransomware e dos valores solicitados pelos atores de ameaça, implicando na aquisição de volumes significativos de criptomoedas, tornou o pagamento dos resgates mais problemático. Isso levou os principais grupos de ransomware a implementar ou contratar call centers tanto para pressionar as vítimas como fornecer o suporte técnico relativo ao processo de inscrição e operação com os corretores de criptomoedas a fim de realizar o pagamento dos resgates (https://www.bankinfosecurity.com/interviews/ransomware-gangs-practice-customer-relationship-management-i-4441 e https://www.bankinfosecurity.com/ransomware-call-centers-cold-call-victims-to-demand-ransom-a-15535 ).

Esse tipo de dificuldade também levou ao aparecimento de empresas que funcionam como corretores de criptomoedas que auxiliam as vítimas de ransomware no processo de pagamento do resgate (https://www.cnbc.com/2021/06/10/digitalmint-helps-ransomware-victims-make-bitcoin-payments.html ). A Digitalmint, por exemplo, é uma empresa especialista que é contratada depois que os consultores forenses, a empresa e as partes interessadas, determinaram que esgotaram todas as opções técnicas e que pagar o resgate do ponto de vista econômico é a melhor maneira de seguir em frente.

No espaço de 30 a 60 minutos a partir do contato inicial, a DigitalMint consegue efetuar o pagamento do resgate pela vítima. Isso inclui investigar o ator de ameaça para garantir que ele não esteja vinculado a um país sancionado pelos Estados Unidos da América, contatar os corretores de criptomoedas e realizar as transações necessárias para adquirir o volume de criptomoedas necessário para pagar o resgate.

V - Ciclo de vida do incidente de Ransomware

Os incidentes de ransomware são generalizados e devastadores, visando organizações e causando estragos em operações, finanças e reputação. Para se defender dessas ameaças, as equipes de segurança devem entender o ciclo de vida do ransomware.

À medida que a dependência de sistemas e redes digitais aumenta, o risco da ocorrência de um incidente de ransomware cresce exponencialmente. Ataques de ransomware podem paralisar empresas, interromper serviços, comprometer dados e levar a perdas financeiras significativas.

Os atores de ameaças evoluem continuamente suas táticas, exigindo constante adaptação das equipes de segurança. Como parte de sua operação, eles trabalham de modo a compreender o negócio que foi comprometido. Isso é para que eles possam exigir o maior resgate que acreditam que uma organização estaria disposta a pagar e distribuir seus esforços comprometendo redes com base no retorno esperado.

Apesar de existirem vários atores de ameaça conhecidos no cenário do ransomware, cada um com suas respectivas ferramentas, abordagens e táticas, a análise dos incidentes revela que há pontos em comum entre eles e várias oportunidades para as organizações detectarem, prevenirem e responderem a esse tipo de ameaça.

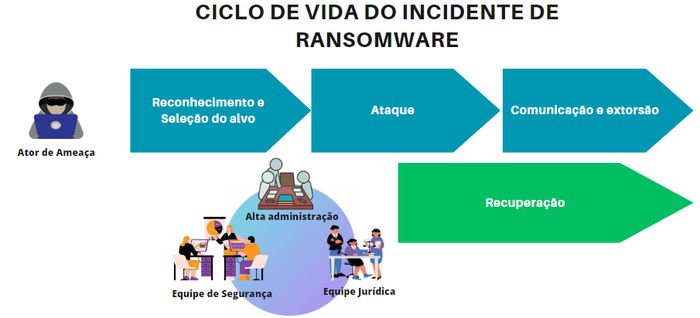

O primeiro passo para se preparar para um incidente de ransomware é entender o seu ciclo de vida. De maneira geral, é possível identificar 4 fases no ciclo de vida de um incidente de ransomware:

- Reconhecimento e seleção do alvo;

- Ataque de ransomware;

- Comunicação e extorsão; e

- Recuperação do incidente.

As fases de Reconhecimento e Seleção do Alvo, Ataque e Comunicação e Extorsão são realizadas pelo ator de ameaça. A fase de recuperação é de responsabilidade da organização vítima e envolve, geralmente, as equipes de segurança da informação, a equipe jurídica e a alta administração.

Cabe observar que a fase de Recuperação, realizada pela organização alvo, se inicia quando se consegue detectar o incidente. Preferencialmente, esta detecção deve ocorrer nos momentos iniciais da fase de Ataque, quando ainda é possível adotar, proativamente, medidas para conter a ameaça. Caso a organização só tome conhecimento do incidente na etapa de Comunicação e Extorsão, a fase de Recuperação se inicia de forma extremamente tardia, sendo composta basicamente de atividades reativas, pois provavelmente já ocorreu a exfiltração e a criptografia e/ou destruição dos dados pelos atores de ameaça, sendo o impacto extremamente maior.

Outro ponto importante a ser ressaltado é que a grande maioria dos incidentes de ransomware explora falhas humanas, conforme pode ser visto no gráfico a seguir.

Em função dos métodos utilizados e vulnerabilidades exploradas em incidentes de ransomware, algumas das principais medidas que podem ser adotadas imediatamente, independentemente dos métodos e técnicas de ataque são:

- Conscientizar e treinar todos os funcionários sobre as melhores práticas de segurança cibernética, dentre elas: usar proteção de senha forte, conectar-se apenas a Wi-Fi seguro e nunca clicar em links de e-mails não solicitados;

- Conhecer o ambiente, estabelecendo um inventário dos ativos da organização. Quando ocorre um incidente, não se quer perder tempo tentando entender a arquitetura existente ou descobrir onde os dados são armazenados. A resposta a um incidente sempre deve começar com uma compreensão clara dos ativos que compõem o escopo envolvido naquela situação;

- Manter as configurações seguras, aplicando as constantemente correções de segurança e atualizações aos sistemas operacionais e softwares em uso. Como os atores de ameaça estão constantemente procurando brechas e backdoors para explorar, a atualização constante dos ativos minimiza sua exposição a vulnerabilidades conhecidas.

- Estabelecer um modelo de controle de acesso forte aos ativos da organização;

- Implementar um modelo robusto de proteção e gerenciamento de credenciais, constantemente analisando o comportamento e os desvios de cada conta da força de trabalho (usuários humanos, contas privilegiadas, contas de serviço), detectando movimentos laterais e implementando o acesso condicional baseado em risco para detectar e impedir ameaças de ransomware;

- Estabelecer um plano de gerenciamento de vulnerabilidades, em especial:

- Implementar e aprimorar a segurança de e-mail, com a implementação de uma solução de segurança de e-mail que possua filtragem de URL e sandbox de anexos. Para simplificar esses esforços, um recurso de resposta automatizada pode ser usado para permitir a quarentena retroativa de e-mails entregues antes que o usuário interaja com eles.

- Monitorar continuamente o ambiente em busca de atividade maliciosa e indicadores de ataque (IOAs). Uma solução do tipo Endpoint Detection and Response (EDR) atua como uma câmera de vigilância em todos os endpoints, capturando eventos brutos para detecção automática de atividade maliciosa não identificada por métodos de prevenção e fornecendo visibilidade para ações proativas caça de ameaças.

- Integrar a inteligência de ameaças à estratégia de segurança, monitorando os sistemas em tempo real e mantendo-se atualizado com a inteligência de ameaças mais recente para detectar um ataque rapidamente, entender a melhor forma de responder e impedir que ele se espalhe.

- Desenvolver estratégias de forma a possuir backups resistentes a ransomware. A ideia mais importante a ser considerada é que os agentes de ameaças visam backups online antes de implantar o ransomware no ambiente. Por esses motivos, é importante possuir backups resistentes ransomware utilizando estratégias como:

- Testar frequentemente os backups de forma a garantir que os dados estão completos e não-corrompidos;

- Manter um backup off-line em um dispositivo ou armazenamento criptografado, como um disco rígido separado do principal ou em um dispositivo externo;

- Usar armazenamento imutável ou inalterável — algo que o ransomware não consegue danificar. Isso permite que se mantenha os dados em um estado em que não sejam excluídos ou modificados por ninguém por um período de tempo específico;

- Aumentar a frequência de backup. Isso garantirá que o ponto de restauração de dados mais recente seja o mais próximo do possível; e

- Implementar uma proteção de endpoint em servidores de backup.

- Implementar um plano de resposta e gestão de incidentes. As equipes de resposta a incidentes devem sempre ter procedimentos bem documentados sobre como responderão a incidentes. Um manual de ransomware dedicado deve ser criado para entender como as investigações especificamente associadas a ataques de ransomware devem ser realizadas.

VI – Fase I: Reconhecimento e seleção do alvo

A primeira fase de um incidente de ransomware envolve o ator da ameaça pesquisando e selecionando organizações para atacar. Durante esta fase, eles identificam alvos potenciais e coletam informações críticas sobre eles.

Atores de ameaças se envolvem em reconhecimento para identificar organizações com maior probabilidade de gerar um alto retorno em suas atividades maliciosas. Eles avaliam cuidadosamente fatores como setor, tamanho, estabilidade financeira e o valor dos dados mantidos pelos alvos em potencial. As organizações que dependem fortemente de sua infraestrutura digital e são mais propensas a pagar um resgate para recuperar o acesso a sistemas e dados críticos são os principais alvos.

Os atores de ameaças empregam várias técnicas para coletar informações durante a fase de reconhecimento. Essas técnicas podem incluir reconhecimento passivo, onde eles coletam dados publicamente disponíveis de sites, plataformas de mídia social e sites de redes profissionais. Eles também podem utilizar o reconhecimento ativo, como a verificação de portas abertas e vulnerabilidades, realização de campanhas de phishing para coletar informações de funcionários ou alavancar fontes de terceiros, como bancos de dados vazados e fóruns da dark web.

VII – Fase II: O Ataque de Ransomware

De maneira geral, um ataque de ransomware segue as seguintes etapas

7.1. Acesso Inicial

O acesso inicial consiste em técnicas que usam vários vetores de entrada para obter sua posição inicial dentro de uma rede. Os pontos de apoio obtidos por meio do acesso inicial podem permitir acesso contínuo, como contas válidas e uso de serviços remotos externos, ou podem ser de uso limitado devido à alteração de senhas.

As técnicas utilizadas são bastante variadas, desde as mais comuns, como a exploração de serviços remotos e o phishing, até as mais sofisticadas, como o comprometimento da cadeia de suprimento (na qual se manipulam os produtos ou os mecanismos de entrega de produtos ao consumidor final com o objetivo de comprometer os dados ou sistemas).

As técnicas mais populares utilizadas pelos atores de ameaça de forma a obter o acesso inicial à vítima são:

- Exploração do Remote Desktop Protocol (RDP);

- Exploração de aplicações disponibilizadas ao público; e

- Phishing.

7.1.1. Exploração de serviços remotos, em especial o Remote Desktop Protocol (RDP)

Um dos vetores mais comuns de infecção são os serviços remotos expostos, especialmente o RDP, pois, geralmente, esses serviços não estão suficientemente protegidos.

Com o aumento de organizações que optam pelo trabalho remoto, o uso de RDP pela Internet também aumentou. O RDP oferece aos usuários uma forma de obter uma área de trabalho remota. No entanto, é importante observar que o RDP não foi inicialmente projetado com os recursos de segurança e privacidade necessários para usá-lo com segurança na Internet atual. O RDP se comunica pela conhecida porta 3389, tornando-a muito fácil de descobrir por agentes de ameaças. Além disso, o método de autenticação padrão é limitado apenas a um nome de usuário e senha.

O risco de exploração do RDP exposto é ampliado, principalmente, pelos seguintes motivos:

- Propensão dos usuários para reutilização de senha. Diversos usuários utilizam a mesma senha tanto para acesso via RDP em sua organização como para acessar outros sites. Isso significa que, se um site for violado, os agentes de ameaças provavelmente adicionarão essa senha a uma lista para uso com tentativas de força bruta.

- Política de senha ruim: uma política de senha ruim está sujeita aos mesmos problemas da reutilização de senha pelos usuários. Senhas muito curtas, pouco complexas e que sejam facilmente lembradas (como datas, nomes, etc) oferecem aos agentes de ameaças uma chance maior de sucesso na força bruta nos ataques a instâncias RDP expostas.

- Monitoração deficiente dos logins RDP, permitindo que comprometimentos bem-sucedidos do RDP passem despercebidos. Caso os logins RDP sejam coletados, as organizações devem trabalhar para garantir que, no mínimo, timestamps, endereços IP e o local do login sejam inseridos em uma solução de gerenciamento de log. Infelizmente, a maioria das organizações não possui uma solução de gerenciamento de log ou SIEM para coletar os logs que podem alertar sobre seu uso indevido, aumentando o desafio para as organizações de proteger o RDP.

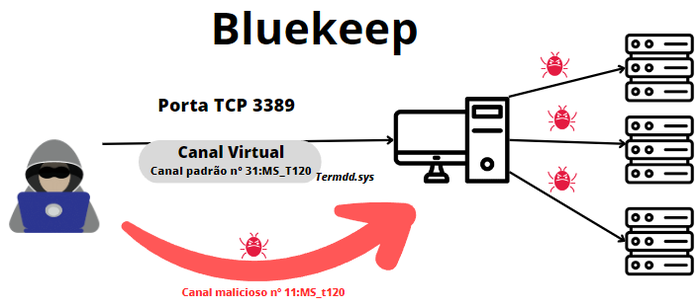

Os perigos da exposição do RDP - e soluções semelhantes, como TeamViewer (porta 5958) e VNC (porta 5900) - são bastante conhecidos, como o Bluekeep (CVE-2019-0708), que é uma vulnerabilidade pré-autenticação, não exige interação por parte do usuário vítima e permite ao ator de ameaça executar códigos arbitrários no host vítima.

Um relatório de pesquisadores da Coveware (https://www.coveware.com/blog/2021/7/23/q2-ransom-payment-amounts-decline-as-ransomware-becomes-a-national-security-priority) indicou que no segundo trimestre de 2021 o phishing por e-mail e o RDP exposto à força bruta permaneceram os métodos mais baratos e, portanto, mais lucrativos e populares para os agentes de ameaças ganharem espaço inicial dentro das redes corporativas.

As limitações dos mecanismos de autenticação para o RDP aumentam significativamente o risco para organizações com instâncias de RDP expostas à Internet. Por padrão, o RDP não possui uma autenticação multifator (MFA) integrada. Para adicionar MFA aos logins RDP, as organizações necessitariam implementar um gateway de área de trabalho remota (remote desktop gateway) ou colocar o servidor RDP atrás de uma VPN que suporte MFA. No entanto, esses controles adicionais aumentam o custo e a complexidade que algumas organizações podem não ser capazes de suportar.

7.1.2. Exploração de aplicações disponibilizadas ao público

Os atores de ameaça sempre tentam encontrar falhas de configuração e vulnerabilidades não-corrigidas nas aplicações disponibilizadas ao público como uma forma de obter o acesso inicial aos sistemas. Por esse motivo, servidores MS Exchange, Apache, Sharepoint, Fortinet Fortios, Oracle Banking Payments, dentre outros, são muito visados pelos grupos de ransomware.

As vulnerabilidades mais comumente exploradas são as CVEs de ProxyShell.

No caso do MS Exchange, as CVE-2021-34473, CVE-2021-34523 e CVE-2021-31207 são vulnerabilidades que, quando combinadas, permitem ao ator de ameaça executar código arbitrário em um servidor vulnerável[1]. A CVE-2021-31207 permitia desviar da autenticação realizada no Account Control List. Já a CVE-2021-34523 permitia escalar privilégios no Exchange PowerShell Back-end. Por fim, a CVE-2021-34473 permitia a execução remota de código no sistema vulnerável.

No caso do Apache, a CVE-2021-40438 era uma vulnerabilidade crítica de server-side request forgery (SSRF) que utilizava o mod_proxy e permitia forçar servidores HTTP Apache vulneráveis a encaminhar requisições a servidores arbitrários, o que dava aos atores de ameaça condições de obter ou manipular recursos que de outra forma estariam indisponíveis para eles.

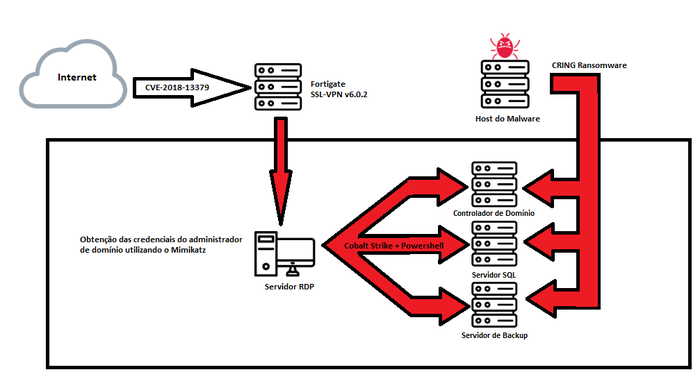

Outro exemplo de exploração de vulnerabilidades conhecidas são os ataques ao FortIOS. O FortIOS é o sistema operacional da Fortinet, sendo o centro da Fortinet Security Fabric, considerada uma das plataformas de cibersegurança de alta performance da indústria. Apesar disso, servidores Fortinet FortIOS[2] foram atacados com sucesso por atores de ameaça que exploraram vulnerabilidades conhecidas.

Um dos ataques explorou a CVE-2018-13379, uma vulnerabilidade de directory traversal que permitia realizar o download de arquivos no sistema atacado através da utilização de uma requisição HTTP especialmente configurada. O grupo responsável pelo ataque também utilizou o CobaltStrike associado a execução de comandos pelo Powershell para controlar o ambiente e o CRING ransomware para executar as ações de exfiltração e impacto.

Como pode ser visto, os atores de ameaça podem explorar vulnerabilidades existentes de formas distintas a fim de obter acesso inicial à infraestrutura. Portanto, é necessário um processo de gerenciamento de vulnerabilidades bem projetado para mitigar esse problema.

Infelizmente, nem todas as vulnerabilidades encontradas são publicadas pelos principais fornecedores em tempo hábil. Além disso, existe um número significativo de vulnerabilidades do tipo “zero-day”.

7.1.3. Phishing

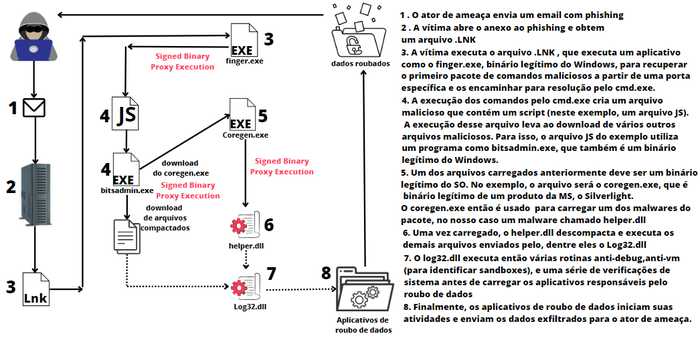

O phishing é considerado um dos meios mais eficientes e baratos para a obtenção do acesso inicial. Grupos de ransomware como o Conti, Clop, Hive e RagnarLocker utilizam constantemente a técnica de phishing conhecida como Spearphishing Attachment, na qual um email é enviado com um arquivo anexo com o malware embutido (geralmente um arquivo .pdf, .doc. ou um código executável). Essa técnica depende da ação do usuário para a execução do malware, por esse motivo o texto do email sempre apresenta uma razão plausível para que o usuário abra o arquivo anexo. Uma vez aberto o arquivo anexo, o malware é instalado e explora vulnerabilidades do sistema infectado.

Como exemplo, pode-se citar os ataques de phishing do grupo RagnarLocker, que exploravam a vulnerabilidade CVE-2108-0802, que permitia a execução de código remoto arbitrário no contexto do usuário logado. Se o usuário logado estivesse conectado com direitos de usuário administrativo, o ator de ameaça poderia assumir o controle do sistema afetado, sendo capaz de instalar programas, visualizar, alterar ou excluir dados, além de criar novas contas com plenos direitos de usuário.

A técnica mais clássica é utilizar um arquivo anexo do tipo documento (.doc ou .docx) ou planilha (.xls ou .xlsx). Dentro desses arquivos uma macro é utilizada para gerar um shell de linha de comando do sistema operacional e então executar comandos em lote para descarregar o malware que será usado no ransomware.

Outra técnica comum é utilizar um arquivo HTML anexo contendo o redirecionamento para um site comprometido a fim de realizar o download de um arquivo que será o responsável pelo download e instalação do malware.

Verifica-se, portanto, que essa técnica depende exclusivamente de fatores humanos, pois as cargas maliciosas não são iniciadas até que um usuário abra o arquivo anexo. Por esse motivo, as organizações devem realizar regularmente treinamento de conscientização, a fim de reduzir as chances de sucesso campanhas de phishing.

7.1.4. Ações de Mitigação para a Etapa de Acesso Inicial

Em relação às técnicas apresentadas, dentre as possíveis ações de mitigação temos:

- Desabilitar o serviço RDP se este for desnecessário;

- Caso o RDP seja necessário:

- Criar um grupo específico para uso do RDP;

- Auditar continuamente o grupo de uso do RDP, removendo usuários inativos;

- Utilizar um gateway de área de trabalho remota;

- Aplicar regras no firewall de forma a bloquear o tráfego RDP entre zonas de segurança da rede na rede interna;

- Limitar o tempo máximo de duração permitido para cada sessão ativa;

- Especificar o tempo máximo que uma sessão desconectada permanecerá ativa na sessão RDP no host;

- Definir timeouts mínimos para sessões;

- Se possível, remover o grupo de administradores locais do grupo de uso do RDP;

- Limitar o número máximo de conexões remotas permitidas para cada usuário.

- Implementar uma política de senhas robusta;

- Implementar um programa de conscientização dos usuários.

- Isolar as aplicações e/ou executá-las em um sandbox;

- Desabilitar ou remover recursos e programas desnecessários, de forma a limitar o número de serviços disponíveis ao mínimo necessário;

- Segmentar a rede e os sistemas apropriadamente;

- Implementar um processo de gerenciamento de contas privilegiadas (PAM);

- Manter todo os aplicativos, serviços e programas atualizados;

- Utilizar uma solução antimalware;

- Utilizar um sistema de prevenção de intrusão, que são sistemas projetados para varrer e remover anexos maliciosos de e-mails ou links que podem ser usados para atividade suspeita;

- Restringir o conteúdo baseado na web, bloqueando o acesso se a atividade não puder ser devidamente monitorada ou se for identificado algum risco significativo; e

- Conscientizar e treinar os usuários.

7.1.5. Atividades de Detecção para a Etapa de Acesso Inicial

A fim de detectar o uso das técnicas apresentadas deve-se, no mínimo, monitorar e identificar:

- A criação de serviços que utilizem “cmd.exe /k” ou “cmd.exe /c” em seus argumentos;

- Padrões de acesso e atividades não usuais que ocorram após o login remoto;

- Padrões de tráfego de rede, especialmente o SSL/TLS, e inspecionar os pacotes associados a protocolos a fim de identificar padrões não usuais de fluxo de dados;

- Fluxos de dados incomuns na rede;

- Anomalias no uso de arquivos que normalmente não iniciariam conexões com protocolos de comunicação; e

- Processos que normalmente não utilizam a comunicação por rede que estejam utilizando a rede;

- Anomalias nas operações dos aplicativos disponibilizados ao público, em especial:

- Geração de shell por um processo da Web;

- Surgimento de processos pai/filho não esperados durante a execução de um processo web;

- Criação de arquivos incomuns, como .aspx (comuns nos casos de exploração de ProxyShell);

- Argumentos/requisições suspeitas na execução de um processo web; e

- Conexões de rede incomuns ou anormais durante a execução de um processo web.

7.2. Estabelecimento de ponto de apoio e C2 (Comando-e-Controle)

Após obter o acesso inicial, os atores de ameaça necessitam executar um arquivo malicioso a fim de garantir a capacidade de execução de código controlado remotamente por eles no sistema infectado.

Este estágio permite que os atores de ameaça controlem os estágios subsequentes do ataque remotamente. Durante essas comunicações de comando e controle (C2), os atores de ameaça utilizam diversos malwares e técnicas para estabelecer uma posição ainda mais segura no ambiente da vítima e os prepara para o mapeamento dos ativos disponíveis (descoberta) e para a expansão de suas atividades (movimento lateral, acesso a credenciais e elevação de privilégios).

Os atores de ameaça utilizam diversas técnicas de forma a permanecerem ocultos no ambiente sem serem detectados. Ataques mais modernos e sofisticados são capazes de se adaptar ao ambiente circundante e operar de forma autônoma, misturando-se à atividade regular mesmo quando isolado de seu servidor de comando e controle. Essas variedades de ransomware "autossuficientes" representam um grande problema para as defesas tradicionais, que dependem de interromper as ameaças apenas com base em suas conexões externas maliciosas.

A fase de estabelecimento de ponto de apoio e C2 é composta de diversas atividades, em especial:

- Execução;

- Persistência;

- Evasão de Defesas; e

- Comando e Controle.

7.2.1. Execução

Após obter o acesso inicial, os atores de ameaça necessitam executar um arquivo malicioso a fim de garantir a capacidade de execução de código controlado remotamente por eles no sistema infectado. A principal técnica utilizada para esse fim é o uso do interpretador de comandos e scripts.

Conforme discutido anteriormente, atores de ameaça geralmente utilizam campanhas de phishing para descarregar código malicioso nos sistemas de suas vítimas. O arquivo malicioso geralmente contém um script que é executado no momento que o usuário abre o arquivo.

Em ambientes Windows, os atores de ameaça utilizam diferentes comandos do Windows Shell de forma a executar os scripts maliciosos e desviar das soluções de controle que não levam em conta o uso indevido desse utilitário Windows.

O Windows tem dois shells de linha de comando: o Shell de comando e o PowerShell. Cada shell é um programa de software que fornece comunicação direta entre o usuário e o sistema operacional ou o aplicativo, fornecendo um ambiente para automatizar operações de TI. O Shell de comando foi o primeiro shell integrado ao Windows para automatizar tarefas rotineiras, como gerenciamento de conta de usuário ou backups, utilizando os arquivos de comandos em lote (.bat). Já o PowerShell foi projetado para estender os recursos do Shell de comando para executar comandos do PowerShell chamados cmdlets. Os cmdlets são semelhantes aos Comandos do Windows, mas fornecem uma linguagem de script mais extensível.

Todos os atores de ameaça utilizam o interpretador de comandos e scripts (como o cmd.exe no Windows ou o bash no Linux) na fase de execução, pois ele é capaz de enviar pedidos reconhecíveis relativos a praticamente todos os executáveis ao sistema operacional.

No caso do Windows Command Shell, por exemplo, que está presente em todas as versões do Windows, a técnica de uso do interpretador de comandos e scripts pode ser utilizada, dentre outras possibilidades:

- Execução do shell na técnica de execução do código malicioso pelo usuário, vista anteriormente;

- Manutenção da persistência, evasão de defesas, escalada de privilégios, descoberta de recursos e geração de impacto, utilizando utilitários como:

- Reg.exe, que executa operações nas informações e valores em entradas do registry;

- Schtasks.exe, que permite, dentre outras tarefas, agendar a execução de comandos e programas, incluir e remover tarefas do agendamento, iniciar e encerrar tarefas sob demanda, alterar as tarefas agendadas;

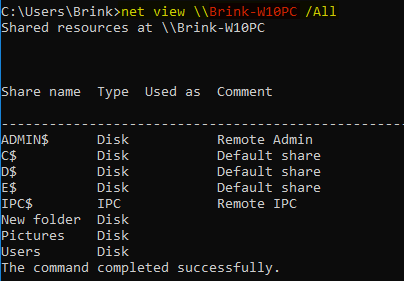

- Net.exe, que gerencia praticamente qualquer aspecto da rede e suas configurações, podendo ser usado, dentre outras possibilidades, para:

- configurar os requisitos de senha e logon para os usuários;

- adicionar ou remover computadores a um domínio, além de criar e excluir grupos locais e globais;

- apresentar a lista de arquivos abertos no servidor;

- iniciar ou parar um serviço de rede;

- listar os recursos compartilhados aos quais o computador está conectado e quais estão disponíveis para conexão; e

- listar os computadores e os dispositivos de rede conectados à rede.

- Sc.exe, que se comunica com o Service Controller e com os serviços instalados, fornecendo capacidades similares ao Services no Painel de Controle. Dentre outras possibilidades, ele pode ser utilizado para:

- recuperar e definir informações de controle sobre serviços;

- configurar, parar ou iniciar um serviço específico; e

- testar e debugar serviços.

- Arp.exe, que exibe e modifica entradas no cache do Protocolo de Resolução de Endereços – ARP. A cache do ARP contém tabelas – uma para adaptador de rede instalado no computador - que são usadas para armazenar endereços IPs e seus correspondentes endereços físicos resolvidos;

- Ping.exe, que verifica a conectividade no nível IP com outro computador TCP/IP e também pode ser utilizado para testar o nome de computador e o endereço IP do computador;

- Netstat.exe, que exibe conexões TCP ativas, portas nas quais o computador está em escuta, estatísticas de Ethernet, tabela de roteamento de IP, estatísticas de IPv4 e estatísticas de IPv6;

- Del.exe, que deleta um ou mais arquivos do computador;

- Rd.exe na sintaxe RD /S /Q <pathname>, pois o parâmetro /S permite deletar todos os arquivos e subdiretórios, além do próprio diretório indicado em <pathname> e o parâmetro /Q realiza a operação de forma silenciosa, ou seja, não pede confirmação do usuário. Por exemplo, o comando RD /S /Q D:\ apagaria todos os arquivos e diretórios do drive [D:];

- Vssadmin.exe, que permite deletar as cópias de sombra (shadow copy) de um volume;

- ftp.exe, que permite transferir arquivos de e para um computador.

Em função da grande variedade de ações possíveis, a técnica de uso do interpretador de comandos e scripts geralmente é adotada em todas as etapas de um ataque de ransomware.

7.2.2. Persistência

A persistência consiste em técnicas que os atores de ameaça usam para manter o acesso aos sistemas durante reinicializações, alterações de credenciais e outras interrupções que podem interromper seu acesso. As técnicas usadas para persistência incluem qualquer acesso, ação ou alterações de configuração que permitem aos atores de ameaça manter sua posição nos sistemas, como substituição ou sequestro de código legítimo ou adição de código de inicialização.

Os atores de ameça são bastante criativos em relação às técnicas utilizadas para manter a persistência, sendo alguns dos exemplos:

- A modificação do firmware de componentes do host: essa técnica implica em métodos sofisticados de forma a instalar o código malicioso num componente do host. O código malicioso instalado no firmware será sempre executado antes do processo de boot do sistema operacional;

- A exploração do protetor de tela (screensaver): os atores de ameaça podem estabelecer persistência executando um conteúdo malicioso acionado pela inatividade do usuário. Protetores de tela são programas executados após um tempo configurável de inatividade do usuário e consistem em arquivos do tipo Portable Executable (PE) com extensão [.scr]. As configurações do protetor de tela estão armazenadas no registro do sistema operacional e podem ser manipuladas para se obter persistência; e

- O abuso dos processadores de impressão: no ambiente Windows, processadores de impressão são bibliotecas carregadas pelo serviço de pool de impressão (spoolsv.exe) durante o boot do sistema operacional. Os atores de ameaça podem instalar processadores de impressão (usando a API AddPrintProcessor, do próprio sistema operacional, por exemplo) para carregar código malicioso.

As técnicas mais comuns utilizadas para manter a persistência são:

- Agendamento de tarefas;

- Execução no carregamento (boot) ou logon autostart;

- Manipulação de contas; e

- Criação ou modificação de serviços no sistema operacional.

7.2.2.1. Agendamento de tarefas

O agendamento de tarefas é usado por atores de ameaça para executar seus programas na inicialização do sistema ou de forma programada.

No caso do Unix, os atores de ameça podem abusar do utilitário cron para agendar tarefas para a execução inicial ou recorrente de um código malicioso.

No caso do Windows, uma das principais formas de agendar tarefas para executar um malware é usar o schtasks.exe (conforme visto em 6.2.) a partir do interpretador de comandos e scripts. O malware, na maioria dos casos, fica localizado no diretório público.

Os atores de ameaça também podem criar tarefas agendadas "ocultas" (ou seja, ocultar artefatos) a fim de evitar sua identificação por ferramentas de defesa ou consultas manuais usadas para enumerar tarefas. Isso pode ser feito de diversas maneiras, dentre elas:

- Ocultar uma tarefa de schtasks /query e do Agendador de Tarefas excluindo o valor de registro do Descritor de Segurança (SD) associado (em que a exclusão desse valor deve ser concluída usando permissões do SYSTEM); e

- Alterar os metadados (por exemplo, valor do índice) nas chaves de registro associadas.

7.2.2.2. Execução no carregamento (boot) ou logon autostart

A instalação de malware como uma chave de execução no registro do computador (Registry Run Key) ou adicioná-lo ao diretório de inicialização (StartUp folder) é uma forma popular de garantir a execução do malware de forma automática e programada na inicialização do sistema.

No caso do Windows, por exemplo, os atores de ameaça geralmente adicionam seu malware como uma entrada nas seguintes chaves do registro:

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

As chaves a seguir permitem controlar a inicialização automática de serviços durante o processo de boot:

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

Além disso, eles também utilizam o seguinte diretório de inicialização:

- C:\Users\[user]\AppData\Roaming\Microsoft\Windows\StartMenu\Programs\Startup

Deve-se observar que existem diversas chaves de registro adicionais e outros locais do sistema onde os atores de ameaça podem instalar sua carga maliciosa.

7.2.2.3. Manipulação de contas

A maioria dos ataques é acompanhada por manipulações de contas. A manipulação de contas inclui a mudança de senhas de consta comprometidas, criação de contas e sua inclusão de contas em grupos privilegiados (especialmente no grupo de administradores), mudança nas políticas de senhas, dentre outras ações.

Em um caso de ransomware analisado, os atores de ameaça utilizaram um script para criar uma conta de usuário já ativa não expirável e a adicionaram a todos os grupos de administradores. Para isso, eles usaram comandos comuns, como:

- Net user [nome_de_usuário [senha]] /add /active:yes /expires:never

- Net localgroup administrators [nome_de_usuário] /add

- Net group “Enterprise admins” [nome_de_usuário] /add

- Net group “Domain admins” [nome_de_usuário] /add

Com essa conta ativa, eles simplesmente removeram os demais usuários dos grupos de administradores. Isso permitiu ao ator de ameça executar suas atividades na infraestrutura além de bloquear as ações de resposta ao incidente.

7.2.2.4. Criação ou manipulação de serviços no sistema operacional

Serviços do sistema operacional são ativamente utilizados por atores de ameaça para executar sua carga maliciosa e manter a persistência, uma vez que os serviços são sempre executados em segundo plano. Além disso, os atores de ameaça utilizam diversas técnicas de mascaramento no nome ou descrição do serviço de forma a tornar o malware menos detectável.

Usualmente, criar um serviço é sempre acompanhado de uma escalada de privilégios pois os serviços são executados com privilégios de sistema e sua criação depende de direitos administrativos. Os beacons do CobaltStrike têm sido instalados nos servidores infectados como um serviço, o qual estabelece a conexão com os servidores Comando-e-controle (Command-and-Control – C2 ou C&C).

O uso de serviços apresenta muitas vantagens para os atores de ameaça, pois fornece capacidade de execução de malware, persistência, evasão de defesas e escalada de privilégios.

7.2.3. Evasão das Defesas

Os atores de ameaça utilizam diversas técnicas para evitar as medidas de segurança padrão ativas, aumentar o impacto de suas ações e ocultar suas atividades. Geralmente, as técnicas de evasão de defesas implicam na desabilitação dos produtos de segurança e na ocultação da execução do malware utilizado, seja pela renomeação do malware, pelo abuso de processos confiáveis ou pela ofuscação dos arquivos maliciosos. Além disso, os atores de ameaça tomam medidas para evitar que o malware não seja obtido de forma que possa ser estudado pela equipe de segurança da informação da vítima, geralmente pela autodestruição dos arquivos maliciosos utilizados no ataque.

As técnicas mais comuns utilizadas para evasão de defesas são:

- Signed binary proxy execution;

- Injeção de processo;

- Enfraquecimento dos mecanismos de defesa:

- Mascaramento; e

- Remoção de indicador no host.

As técnicas de remoção de indicador, em especial, são constantemente utilizadas em outras etapas do ataque de ransomware.

7.2.3.1. Signed Binary Proxy Execution

Os atores de ameaça podem desviar dos processos e das defesas baseadas em assinatura utilizando binários assinados para executar sua carga maliciosa. Binários assinados são arquivos que indicam que foram obtidos de fornecedores confiáveis ou já são nativos do próprio sistema operacional. Binários assinados com certificados digitais confiáveis normalmente podem ser executados em sistemas operacionais que possuem mecanismos de proteção baseados na validação de assinatura digital.

Esta técnica é fácil de automatizar. Ele permite que os invasores evitem o download de malware de uma só vez pois divide o processo de instalação da carga maliciosa em estágios, reduzindo a probabilidade de detecção.

Vários binários assinados pela Microsoft que são padrão nas instalações do Windows podem ser usados para executar proxy de outros arquivos ou comandos. Os atores de ameaça geralmente utilizam utilitários como rundll32.exe, regsvr32.exe, mshta.exe, msiexec.exe, e etc., para evitar restrições na execução de sua carga maliciosa e evadir da detecção por ferramentas de detecção, como um antimalware, durante o download ou execução das cargas maliciosas recebidas dos servidores atacantes remotos.

Da mesma forma, em sistemas Linux, os atores de ameaça podem abusar de binários confiáveis, como o Split, para executar essa técnica.

7.2.3.2. Injeção de Processo

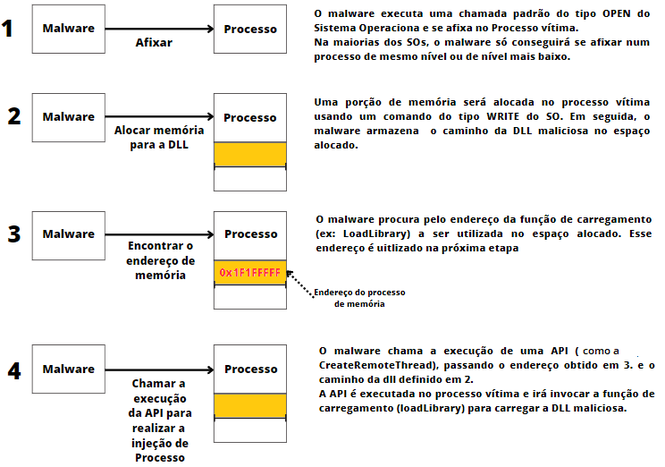

Atores de ameaça injetam código em processos para escapar das defesas baseadas em processos, bem como possivelmente elevar privilégios.

A injeção de processo é um método de execução de código malicioso arbitrário no espaço de endereço de um processo ativo separado. A execução de código no contexto de outro processo pode permitir acesso à memória do processo, recursos de sistema, da rede e até execução com privilégios elevados. A execução por injeção de processo também pode evitar a detecção de produtos de segurança, pois a execução é mascarada por um processo legítimo.

Existem muitas maneiras diferentes de injetar código em um processo, especialmente explorando funcionalidades legítimas. Essas implementações existem para todos os principais sistemas operacionais, mas geralmente são específicas da plataforma. Um bom artigo sobre técnicas de injeção de processo pode ser visto em https://www.elastic.co/pt/blog/ten-process-injection-techniques-technical-survey-common-and-trending-process.

A injeção de processo permite ao ator de ameaça a oportunidade de ocultar o malware das ferramentas de segurança utilizando os eventos de sistema, pois é muito comum que as equipes de segurança, de forma a reduzir a carga nos sistemas de monitoramento, filtrem os eventos executados por processos de sistemas, considerando-os legítimos.

7.2.3.3. Enfraquecimento dos mecanismos de defesa

Nas técnicas de enfraquecimento dos mecanismos de defesa, o foco dos atores de ameaça se concentra, principalmente, em desabilitar ou modificar o Firewall do sistema e as ferramentas de segurança instaladas, em especial soluções antimalware e ferramentas de detecção que possam ser utilizadas para identificar e impedir um comportamento malicioso.

Os atores de ameaça também podem atuar para enfraquecer operações de rotina que contribuam com a segurança do ambiente, impedindo o log out de usuários, impedindo o shutdown de um determinado host ou desabilitando as operações de backup.

No caso dos firewalls de sistema, os atores de ameaça realizam alterações que podem desabilitar todo o mecanismo, bem como adicionar, excluir ou modificar regras específicas, a fim de contornar os controles que limitam o uso da rede. Isso pode ser feito de várias maneiras, dependendo do sistema operacional atingido.

A modificação ou desativação de um firewall do sistema pode permitir comunicações do tipo Comando e Controle - C2 adversárias, movimentação lateral e exfiltração de dados que, de outra forma, não seriam permitidas.

Deve-se observar que os atores de ameaça agem de forma previsível: se precisarem de acesso ao RDP ou necessitarem que certas portas estejam abertas (139, 445), eles preferem adicionar uma regra ao firewall ao invés de tentar contornar as restrições utilizando outros métodos.

No caso das ferramentas de segurança instaladas, os atores de ameaça podem agir de diversas formas a fim garantir que as ferramentas não operem corretamente, impedindo a detecção de suas atividades, em especial:

- Matar processos ou serviços relacionados a ferramentas de segurança;

- Modificar ou excluir chaves do Registro ou arquivos de configuração das ferramentas de segurança;

- Desativar as atualizações para impedir que os patches de segurança mais recentes cheguem às ferramentas nos sistemas das vítimas;

- Adulterar os artefatos implantados e utilizados pelas ferramentas de segurança; e

- Explorar os drivers legítimos das ferramentas de segurança, especialmente antimalware, para ganhar acesso ao espaço do kernel.

7.2.3.4. Mascaramento

O mascaramento é um tipo de ação de ameaça por meio da qual uma entidade não autorizada obtém acesso a um sistema ou executa um ato malicioso ao se apresentar ilegitimamente como uma entidade autorizada

Os atores de ameaça podem tentar manipular os recursos em seus artefatos para fazê-los parecer legítimos ou benignos para os usuários e mecanismos de segurança. O mascaramento ocorre quando o nome ou a localização de um objeto, legítimo ou malicioso, é manipulado ou abusado a fim de evitar defesas e observação.

Renomear utilitários de sistema que possam ser explorados para fugir do monitoramento de segurança também é uma forma de mascaramento.

O mascaramento de objetos para fins de evasão de defesas pode ser classificado em quatro categorias:

- Mascaramento de extensão de arquivos, que envolve enganar um usuário ou um aplicativo para abrir um arquivo que parece um tipo de arquivo benigno por causa de sua extensão aparente. Portanto, a extensão percebida pelos usuários não reflete a extensão real do arquivo;

- Mascaramento de nomes, onde o ator de ameaça altera:

- Nomes de arquivos, tarefas ou serviços maliciosos com nomes de arquivos, tarefas ou serviços legítimos e confiáveis, para torná-los benignos e evitar a detecção;

- Nomes de utilitários de sistema legítimos antes de usá-los de forma maliciosa (como na técnica de signed binary proxy execution), pois várias ferramentas de segurança monitoram esses utilitários do sistema operacional para detectar seu uso suspeito;

- Mascaramento de localização de arquivos, no qual o ator de ameaça:

- Coloca arquivos maliciosos em diretórios confiáveis ,como "C:\Windows\System32";

- Cria diretórios semelhantes aos diretórios usados por softwares conhecidos, como "C:\Intel\"; e

- Altera todo o caminho do malware, incluindo o diretório e o nome do arquivo, como "C:\NVIDIA\NvDaemon.exe";

- Mascaramento de assinatura de arquivos, na qual o ator de ameaça copia a assinatura de código e as informações de metadados de programas válidos e assinados e os utiliza em seu malware.

Uma das subtécnicas usadas para o mascaramento de extensão de arquivos é a Right-To-Left-Override (RTLO). Um ataque RTLO explora a confiança do usuário, alterando a extensão do arquivo malicioso para um arquivo executável “.exe”. Um ataque RTLO é uma técnica sofisticada de phishing que engana os usuários utilizando o caracter UNICODE U+202E, que inverte a direção dos caracteres apresentados no texto após seu local de inserção, fazendo-os pensar que estão abrindo um arquivo inofensivo quando, na verdade, estão abrindo um executável malicioso.

Por exemplo, para esconder um arquivo.exe como se fosse um arquivo [.pdf], o ator de ameaça escolhe um nome para o arquivo malicioso cujo final seja <nome>fdp.exe. Ao aplicar o U+202E, o arquivo passará a se chamar <nome>exe.pdf.

|

Texto modificado: o que o usuário vê |

Texto real: o que o computador vê |

|

ReceitaFederal_012023exe.doc |

ReceitaFederal_012023[U+202E]cod.exe |

7.2.3.5. Remoção de indicador no host

Os atores de ameaça responsáveis por ataques de ransomware, como em qualquer ataque de malware sofisticado, agem de forma a dificultar as atividades das equipes de segurança. Eles compreendem que caso as amostras dos arquivos maliciosos utilizados não sejam eliminadas, elas podem ser recuperadas e analisadas utilizando engenharia reversa. Além disso, eles também sabem que eliminar os logs do sistema torna o processo de análise do ataque muito mais trabalhoso, senão impossível de realizar.

A remoção de indicador no host é uma atividade que pode ser realizada em todas as etapas do ataque do ransomware, sendo extremamente importante na etapa de exfiltração e na de impacto.

Os atores de ameaça, como forma de eliminar os arquivos maliciosos, podem apagar completamente um dispositivo ou excluir arquivos individuais para manipular resultados externos ou ocultar atividades. Para limpar completamente um dispositivo é necessário ter acesso de administrador. Já a eliminação de arquivos individuais pode não exigir permissões especiais, dependendo do local de armazenamento.

Os logs de eventos de um sistema operacional são um registro dos alertas e notificações de um computador. Geralmente, existem três fontes de eventos definidas pelo sistema: Sistema, Aplicativo e Segurança, com cinco tipos de eventos: Erro, Aviso, Informação, Auditoria de Sucesso e Auditoria de Falha.

No caso dos sistemas operacionais Windows, os atores de ameaça podem utilizar os seguintes comandos para apagar o log de eventos: Wevtutil cl system|application|security. Os logs também podem ser apagados usando a interface gráfica do visualizador de eventos (event viewer) e comandos do powershell, como o Remove-EventLog – LogName system|application|security.

7.2.4. Comando e Controle – C2

Os atores de ameaça utilizam técnicas de comando-e-controle (C2) para se comunicar e controlar os sistemas vítimas de um ataque de ransomware. Isto permite aos atores de ameaça, dependendo da situação, alterar as técnicas de ataque ou executar ações complementares. A maioria dos métodos de comunicação utilizados tenta atuar como um tráfego normal e legítimo, como o HTTP ou ICMP, apesar de que métodos de ofuscação mais avançados, como uso de proxy ou tunelamento, também são possíveis. Geralmente, ferramentas de acesso remoto – ou software com funcionalidade similar - são utilizadas para esse objetivo.

As técnicas de C2, em especial, são constantemente utilizadas em várias etapas do ataque de ransomware.

Servidores C2 são amplamente utilizados pelos atores de ameaça para realizar o download de malware e scripts auxiliares, controlar ou comprometer os sistemas através dos canais C2 e até garantir que os servidores C2 estão ativos e aptos a executar o ransomware.

Vários atores de ameaça executam os códigos maliciosos vindos dos servidores C2 a partir de aplicativos legítimos do sistema operacional (utilizando técnicas vistas anteriormente como, por exemplo, uso do interpretador de comandos e scripts, injeção de processo e signed binary proxy execution).

Outra forma de utilização do C2 é para a exfiltração de dados.

7.2.5. Ações de Mitigação para a Etapa de Estabelecimento de Ponto de Apoio e C2

Em função das técnicas e subtécnicas apresentadas, as possíveis ações de mitigação incluem, dentre outras:

- Implementar um modelo zero-trust;

- Implementar um processo de gerenciamento de contas privilegiadas (PAM);

- Implementar controles de acesso de forma a, no mínimo:

- Garantir, se possível, que apenas os administradores possam:

- Acessar e utilizar o shell do sistema operacional;

- Modificar configurações e desabilitar os serviços relacionados aos mecanismos de segurança:

- Criar tarefas agendadas em sistemas remotos;

- Interagir e modificar as configurações dos serviços do sistema; e

- Visualizar e executar ações com os logs de eventos;

- Garantir, se possível, que apenas os administradores possam:

- Limitar a execução de binários vulneráveis apenas a contas ou grupos privilegiados que efetivamente necessitem deles, de forma a reduzir as oportunidades de exploração;

- Garantir que as permissões de acesso a arquivos e processos relacionados aos mecanismos de segurança tenham sido corretamente configuradas de forma a evitar a desabilitação ou modificação indevida desses mecanismos;

- Proteger diretórios críticos, como o \System32; e

- Proteger os arquivos de eventos gerados que sejam armazenados localmente com as devidas permissões de acesso e mecanismos de autenticação;

- Utilizar soluções de segurança endpoint, como o Attack Surface Reduction (ASR) da Microsoft, para:

- Habilitar regras de forma a evitar que scripts possam realizar o download de conteúdo malicioso;

- Identificar e bloquear:

- A execução de arquivos potencialmente maliciosos;

- Tentativas de injeção de processo utilizando regras baseadas em sequencias de eventos – ou em alterações de comportamento – que ocorrem durante um ataque de injeção de processo (o ASR, por exemplo, pode ser utilizado para evitar que as aplicações do MS-Office sejam usadas para injeção de processo); e

- Métodos que utilizem binários assinados para evitar os mecanismos de segurança;

- Implementar sistemas de detecção e prevenção de intrusão em redes que utilizem assinaturas para identificar o tráfego associado a malware;

- Permitir somente a execução de scripts assinados (confiáveis) sempre que possível;

- Utilizar extensões que bloqueiem scripts, de forma a prevenir a execução de scripts e arquivos HTML application – HTA, os quais são comumente utilizados no processo de exploração;

- Desabilitar ou remover qualquer interpretador desnecessário ou inativo;

- Revisar todas as alterações realizadas nos serviços de agendamento de tarefas, como o cron e o schtasks;

- Configurar as tarefas agendadas de forma que só sejam executadas no contexto de uma conta autenticada ao invés de permitir sua execução diretamente pela conta system;

- Utilizar a autenticação multifator (MFA), quando possível, e emitir alertas sempre que um novo dispositivo, usuário, ou grupo seja registrado sem o uso de MFA;

- Segmentar a rede;

- Utilizar ferramentas de auditoria capazes de detectar e corrigir oportunidades de abuso de serviços e de privilégios nos sistemas;

- Aplicar regras de segurança de forma a impedir uma aplicação de gravar um driver assinado vulnerável no sistema;

- Impor o registro e execução de drivers de serviços assinados de forma legítima sempre que possível;

- Impor, quando possível, o modelo de autenticação por assinatura de forma a impedir que drivers não-assinados sejam instalados;

- Desabilitar os binários assinados que não sejam necessários ao funcionamento do sistema;

- Utilizar o controle de aplicações de forma a prevenir a execução de binários que sejam suscetíveis a abuso e que não sejam necessários em um sistema ou rede;

- Utilizar ferramentas antimalware para colocar os arquivos suspeitos em quarentena;

- Ofuscar ou encriptar os arquivos de eventos localmente e em trânsito a fim de não fornecer informações aos atores de ameaça; e

- Automaticamente encaminhar eventos para um servidor de log ou um repositório de dados a fim de prevenir condições nas quais os atores de ameaça possam localizar e manipular os dados de log num sistema local.

7.2.6. Atividades de Detecção para a Etapa de Estabelecimento de Ponto de Apoio e C2

A fim de aumentar as chances de detectar o uso das técnicas e subtécnicas apresentadas deve-se, no mínimo:

- Monitorar e identificar:

- Os seguintes tipos de atividades realizadas por processos confiáveis como as aplicações de pacotes do tipo office (MS-Office, LibreOffice, OpenOffice etc.), aplicações de leitura de PDF (Acrobat reader, Tiny PDF, etc.) e outras aplicações que permitam a execução de macros ou scripts embutidos, dentre outras:

- execução do Shell do sistema operacional;

- carregamento e/ou instalação de arquivos executáveis ou scripts;

- carregamento e/ou instalação de bibliotecas suspeitas; e

- conexão de rede com Indicadores de Compromisso – IoCs (IP, URL, Domínio);

- Os seguintes tipos de atividades realizadas por processos confiáveis como as aplicações de pacotes do tipo office (MS-Office, LibreOffice, OpenOffice etc.), aplicações de leitura de PDF (Acrobat reader, Tiny PDF, etc.) e outras aplicações que permitam a execução de macros ou scripts embutidos, dentre outras:

- Os seguintes sintomas que geralmente indicam atividade suspeita relacionada a serviços:

- o arquivo executável do serviço se encontra num diretório aberto;

- o executável do serviço não é assinado pelo sistema operacional; e

- o serviço foi criado por um usuário com atividade anormal;

- O comportamento dos binários assinados em combinação com o comportamento inesperado de processos do sistema auxilia na identificação precoce do ataque. Deve-se considerar como atividade suspeita quando um binário assinado:

- executar uma ação a partir de uma fonte externa;

- executar uma ação a partir de um diretório público (acessível a qualquer usuário);

- gerar um shell;

- executar um arquivo com uma extensão desconhecida ou atípica; e

- for executado com argumentos suspeitos;

- Eventos relacionados a bibliotecas de vínculo dinâmico (dinamic-link library – DLL), especialmente:

- a criação de DLLs;

- o carregamento inesperado de DLLs de forma a identificar:

- DLLs desconhecidas;

- DLLs que normalmente não sejam carregadas por um processo; e

- comportamento anormal de um processo em função do carregamento de uma DLL maliciosa;

- A criação de:

- novas chaves de registro quando da criação de uma nova tarefa;

- programas adicionados a partir de diretórios abertos com extensões de arquivos executáveis suspeitas;

- arquivos que possam ser utilizados para configurar atributos do sistema operacional de forma a executar programas de forma automática durante o processo de boot ou de logon;

- novas contas e grupos no sistema; e

- processos que possam manipular componentes no ambiente de forma a enfraquecer ou desabilitar mecanismos de defesa;

- A execução de:

- processos que incluam comandos que possam criar ou modificar tarefas agendadas;

- comandos, argumentos e Interfaces de Processamento de Aplicações (Application Processing Interface – API):

- que tentem modificar atributos do sistema operacional de forma a executar programas de forma automática durante o processo de boot ou de logon;

- que modifiquem contas e grupos, em especial suas configurações e permissões;

- associados com a desabilitação ou modificação dos mecanismos de defesa; e

- em atividades que possam levar à exclusão de logs de eventos;

- Modificações:

- nas entradas relacionadas a tarefas agendadas nos armazéns do Windows Task Scheduler no %systemroot%\System32\Tasks que não estejam correlacionadas com o padrão de uso de software ou dos ciclos de alteração, em especial:

- processos novos cujos processos pais sejam o svchost.exe ou o taskeng.exe; e

- instâncias do schtasks.exe sendo executadas como processos, em especial com os argumentos /create, /run, /query. /delete, /change, e /end;

- nos mecanismos do sistema operacional, como adições ao registro do sistema, que possam iniciar um processo de execução automática;

- em arquivos ou em processos:

- relacionados a configurações e permissões de contas e de grupos;

- que possam injetar código em processos;

- que possam ser utilizados para configurar atributos do sistema operacional de forma a executar programas de forma automática durante o processo de boot ou de logon;

- na Registry do sistema que desabilitem ou alterem configurações dos mecanismos de defesa;

- no estado de qualquer mecanismo de defesa, como interrupção do serviço ou parada do driver;

- nas regras de exclusão dos mecanismos de segurança;

- nas regras do firewall que:

- permitam comunicação remota através de protocolos como o SMD e o RDP; e

- abram portas locais e ativem serviços;

- nas entradas relacionadas a tarefas agendadas nos armazéns do Windows Task Scheduler no %systemroot%\System32\Tasks que não estejam correlacionadas com o padrão de uso de software ou dos ciclos de alteração, em especial:

- Todos os programas adicionados ao autorun;

- A ocorrência de atividade incomum no kernel, especialmente a instalação de drivers, que possa resultar na configuração de atributos do sistema operacional de forma a executar programas de forma automática durante o processo de boot ou de logon;

- Dados contextuais sobre um arquivo, em especial informações como nome, conteúdo (ex: assinatura, cabeçalhos ou dados/mídia), usuário/propriedade, permissões etc.;

- Inconsistências no uso de memória pelos processos, em especial a ocupação de memória pelo processo analisado em comparação com os padrões esperados para o processo legítimo;

- O evento CreatRemoteThread no log do Sysmon;

- Parada não esperada de qualquer mecanismo de segurança;

- Atividade suspeita ou anormal de drivers associados aos mecanismos de defesa;

- Qualquer deleção de logs de eventos;

- O conteúdo do tráfego de rede e pacotes associados aos protocolos, identificando o fluxo de tráfego que não esteja aderente aos padrões de protocolo e fluxo de tráfego esperados (por exemplo, pacotes estranhos que não pertençam a fluxos estabelecidos, padrões de tráfego anômalos, sintaxes ou estruturas anômalas);

- O tráfego da web de-e-para domínios conhecidos como perigosos ou suspeitos, analisando os fluxos de tráfego que não seguem os padrões de protocolo e de fluxo de tráfego esperados (por exemplo, pacotes estranhos que não pertencem a fluxos estabelecidos ou padrões de tráfego anômalos);

- Coletar hashes de arquivos. Nomes de arquivos que não correspondam ao hash esperado devem ser tratados como suspeitos e postos em quarentena;

- Manter uma lista de arquivos e processos que geralmente são utilizados pelos atores de ameaça como se fossem processos legítimos do sistema operacional;

- Identificar:

- Arquivos com nomes legítimos, mas em diretórios não-usuais;

- O uso de caracteres comuns que possam indicar a tentativa de RTLO, como \u202E, [U+2020E] e %E2%80%AE; e

- Arquivos que apresentem inconsistências entre o nome do arquivo em disco e o metadado do binário de seu Portable Executable (PE);

- Verificar que os cabeçalhos ou assinaturas dos arquivos e suas extensões correspondem usando detecção de bytes mágicos[3] (assinatura Hex) e/ou validação de assinaturas (Por exemplo, os bytes mágicos de um arquivo [.exe] são “4D 5A” enquanto um arquivo [.pdf] são “25 50 44 46 2D”).

7.3. Mapeamento e Expansão